A esta altura del desarrollo de los pasados 3 artículos, ya debe haberse aclarado que todos los países del mundo, tienen una legislación específica para la regulación de los servicios digitales utilizados a través del Internet y que dicha legislación es tan variada como las constituciones y culturas políticas de cada nación, que le da sus particularidades legales de acuerdo con sus usos y costumbres.

Por ello, para comprender la esencia y emitir juicios de valoración moral, política o económica sobre estas regulaciones, debemos ser muy cuidadosos y entender el contexto en que se dan las mismas de acuerdo con los contextos históricos de cada país.

Es en este punto en el que presentaremos el instrumento legal establecido en el caso específico de la República Socialista de Cuba, dividido en 3 partes: los conceptos fundamentales, los delitos informáticos establecidos y finalmente las acciones que hay que realizar en cada etapa del procedimiento de tratamiento de los mismos, donde se destacan las siguientes particularidades:

Disposiciones legales básicas: Gaceta Oficial 2576 (17 de agosto de 2021).

Reglamento sobre el Modelo de Actuación Nacional para la respuesta a incidentes de ciberseguridad

CAPÍTULO I

DISPOSICIONES GENERALES

Resolución 105/2021

PR CUANTO: el Decreto 360 “Sobre la Seguridad de las Tecnologías de la Información y la Comunicación para la informatización de la sociedad y la defensa del Ciberespacio Nacional”, de 31 de mayo de 2019, en su Artículo 25, inciso d), regula que el Ministerio de Comunicaciones, en coordinación con los ministerios del Interior y de las Fuerzas Armadas Revolucionarias, establece el Modelo de Actuación Nacional para la respuesta a incidentes de ciberseguridad y asegura los procedimientos para su implementación en todos los niveles por parte de los órganos, organismos de la administración central del Estado, el Banco Central de Cuba, las entidades nacionales y los órganos del Poder Popular, así como realiza el enfrentamiento y neutralización de estos sucesos de acuerdo con lo que a cada organismo le corresponde.

POR TANTO: En el ejercicio de las atribuciones que me están conferidas en el Artículo 145, inciso d) de la Constitución de la República de Cuba.

RESUELVO

Primero: Aprobar el siguiente:

Artículo 1. El presente Reglamento tiene por objeto establecer el Modelo de Actuación Nacional para la respuesta a incidentes de Ciberseguridad en el ámbito del Ciberespacio Nacional y con ello garantiza una respuesta efectiva para su protección.

Artículo 2. Este Reglamento es de aplicación para las personas naturales y jurídicas; se considera en estos últimos los órganos, organismos de la Administración Central del Estado, el Banco Central de Cuba, las entidades nacionales, los órganos del Poder Popular, las sedes diplomáticas, y en las representaciones comerciales y de cooperación que Cuba posee en el exterior, el sistema empresarial y las unidades presupuestadas, las cooperativas, las empresas mixtas, demás modalidades de inversión extranjera, las formas asociativas sin ánimos de lucro, las organizaciones políticas, sociales y de masas, y los titulares de redes de datos en el Ciberespacio Nacional.

Artículo 3. Se entiende por respuesta a un incidente de Ciberseguridad a todo el proceso que se realiza para su gestión.

CAPÍTULO II

OBJETIVOS Y PRINCIPIOS DE FUNCIONAMIENTO

Artículo 4. Los objetivos del Modelo de Actuación para la respuesta a incidentes de ciberseguridad son los siguientes:

- a) Garantizar que a través de la gestión de incidentes de Ciberseguridad se pueda prevenir, detectar y responder oportunamente ante posibles actividades enemigas, delictivas y nocivas que puedan ocurrir en el ciberespacio, así como realizar el enfrentamiento y neutralización de estos sucesos y atender a lo que a cada organismo que participan en la seguridad de las Tecnologías de la Información y la Comunicación, en lo adelante TIC, le corresponde:

- b) coordinar la actuación oportuna, ordenada y efectiva de las personas jurídicas mencionadas en el Artículo 2, involucradas en un incidente y su intervención en cada una de las etapas;

- c) evaluar el daño causado y minimizar sus consecuencias;

- d) establecer la cooperación entre los organismos que participan en la seguridad de las TIC y la defensa del Ciberespacio Nacional; y

- e) adoptar una terminología común para clasificar los incidentes de Ciberseguridad.

Artículo 5. El reporte y gestión de los incidentes de ciberseguridad se organiza en correspondencia con las competencias de los organismos que participan en la seguridad de las TIC y la defensa del ciberespacio nacional, la categorización de los sistemas de trabajo y actividades, así como los sistemas de clasificación que al respecto se implementen.

Artículo 6. La actuación ante un incidente de ciberseguridad se realiza por etapas, con independencia de la clasificación de este, y se ejecutan a todos los niveles las acciones comprendidas en cada una, las que se definen en el Anexo I del presente Reglamento; se establecen como obligatorias las siguientes:

a) Etapa 1:

PREVENCIÓN Y PROTECCIÓN: se refiere a las acciones preventivas y de protección de carácter extensivo que coadyuvan y contribuyen a evitar incidentes cibernéticos que pueden impactar en la Ciberseguridad.

b) Etapa 2:

DETECCIÓN, EVALUACIÓN Y NOTIFICACIÓN: se refiere a todo el proceso en que se detecta, se evalúa su impacto y se notifica el incidente.

c) Etapa 3:

INVESTIGACIÓN: incluye el proceso de esclarecimiento del incidente de acuerdo a las competencias de los organismos que participan en la seguridad de las TIC y la defensa del Ciberespacio Nacional.

d) Etapa 4:

MITIGACIÓN Y RECUPERACIÓN: incluye las acciones organizativas y tecnológicas que permitan remediar los daños causados, mitigar las vulnerabilidades que propiciaron la ocurrencia del incidente, la recuperación y el seguimiento a las medidas tomadas.

CAPÍTULO III

CLASIFICACIÓN DE LOS INCIDENTES DE CIBERSEGURIDAD Y CATEGORIZACIÓN DE LOS SISTEMAS DE TRABAJO

Artículo 7. Se considera un incidente de ciberseguridad cualquier evento que se produzca de forma accidental o intencional, que afecte o ponga en peligro las tecnologías de la información y la comunicación o los procesos que con ellas se realizan.

Artículo 8. Se entiende por evento de ciberseguridad al cambio en el estado de un sistema o servicio, que puede generar una alerta o notificación creada por un elemento de configuración, servicio o herramienta de monitorización.

Artículo 9. Se define como peligrosidad la potencial amenaza que supondría la materialización de un incidente en los sistemas y servicios TIC, fundamentada en las características intrínsecas a la tipología de la amenaza y su comportamiento.

Artículo 10. Para la clasificación de incidentes de ciberseguridad se tiene en cuenta:

a) La tipificación del incidente; y

b) el nivel de peligrosidad para la organización.

Artículo 11.1. La tipificación de los incidentes de Ciberseguridad se realiza con el objetivo de facilitar su caracterización; se agrupan por categorías y subcategorías;

2. La caracterización de la peligrosidad de los incidentes de Ciberseguridad utiliza una escala de cuatro niveles, que son:

- A) BAJA;

- B) MEDIA;

- C) ALTA;

- D) MUY ALTA.

3. Tanto la tipificación de los incidentes como la caracterización de la peligrosidad, se describen en el Anexo II de la presente Resolución.

Artículo 12. El impacto de un incidente de ciberseguridad en las infraestructuras y servicios TIC se determina por las consecuencias potenciales que ha tenido o por la categorización de los sistemas, y se tiene en cuenta la jerarquía y el papel que desempeñan los sujetos afectados.

Artículo 13. Se define como categorización de los sistemas y actividades al orden de prioridad que se establece para la adopción de esquemas de seguridad diferenciados, en correspondencia con la confidencialidad, integridad y disponibilidad de la información y los servicios.

Artículo 14. El esquema de seguridad son los lineamientos conceptuales para prevenir, detectar, mitigar y responder a los fenómenos del Ciberespacio con impacto en la información, los servicios y sus tecnologías asociadas.

Artículo 15. Los sistemas y actividades se categorizan en cuatro niveles de seguridad: máxima, alta, media y básica; fundamentada según el impacto en las áreas de alta importancia nacional.

Artículo 16. Se considera de máxima seguridad el nivel en el que prevalecen informaciones y servicios relacionados con objetivos estratégicos de la defensa, políticos, económicos, científico-técnicos y sociales, y que su divulgación o conocimiento no autorizado, o su alteración o insuficiente disponibilidad, puedan producir o produzcan daños excepcionalmente graves.

Artículo 17. Se considera de alta seguridad el nivel en el que prevalecen informaciones y servicios relacionados con objetivos de la defensa, políticos, económicos, científico-técnicos y sociales, y que su divulgación o conocimiento no autorizado, o su alteración o insuficiente disponibilidad, puedan producir o produzcan serios daños, o que generen condiciones para alterar el orden público.

Artículo 18. Se considera de seguridad media el nivel en el que prevalecen informaciones y servicios relacionados con objetivos de la defensa, políticos, económicos, científico-técnicos y sociales, y que su divulgación o conocimiento no autorizado, o su alteración o insuficiente disponibilidad puedan producir o produzcan daños o ser perjudiciales.

Artículo 19. Se considera de seguridad básica el nivel en el que prevalecen informaciones y servicios relacionados con el ciudadano u otros objetivos sensibles para el encargo estatal de la estructura.

CAPÍTULO IV

ACTUACIÓN ANTE LOS INCIDENTES DE CIBERSEGURIDAD

Artículo 20.1. La actuación ante un incidente de ciberseguridad se rige por lo expresado en el Artículo 6.

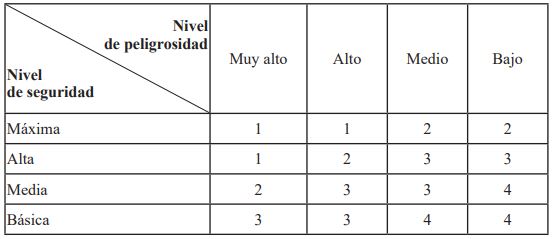

2. La prioridad y actuación ante un incidente es según se indica en la siguiente tabla:

Artículo 21. Los titulares de redes privadas de datos son responsables de que los eventos e incidentes de Ciberseguridad sean registrados, clasificados y de entregar la información según lo que establece el Artículo 22; así como que los especialistas que gestionan las infraestructuras y servicios se encuentren capacitados para ejecutar las acciones correspondientes a cada etapa.

Artículo 22. Los responsables vinculados directamente a la informática en las infraestructuras donde ocurran incidentes de Ciberseguridad están obligados a informar al jefe inmediato superior y al Equipo de Respuesta a Incidentes Computacionales de Cuba, denominado CuCERT, perteneciente a la Oficina de Seguridad para las Redes Informáticas del Ministerio de Comunicaciones, para lo cual en el Anexo III se define el contenido informativo que se envía a la mencionada organización; quien ratifica o reclasifica el incidente, de conjunto con las entidades especializadas, e informa a la entidad afectada si este varía.

Artículo 23. Los incidentes de ciberseguridad que sean detectados por fuentes ajenas a las entidades afectadas, una vez conocido por la Oficina de Seguridad para las Redes Informáticas se notifica a dichas entidades, las que actúan según lo establecido.

Ver delitos informáticos tipificados en dicha ley: (Pág. 58-65)

ACCIONES A EJECUTAR EN LAS DIFERENTES ETAPAS ANTE UN INCIDENTE DE CIBERSEGURIDAD

ETAPA 1: PREVENCIÓN Y PROTECCIÓN

En esta etapa se incluyen:

1. Establecer las bases normativas regulatorias para garantizar la implementación de las políticas de Ciberseguridad.

2. Garantizar el diseño, establecimiento, control y mejora continua de las medidas de protección que permitan la prevención, detección, contención y respuesta ante la ocurrencia de incidentes.

3. Compatibilizar, homologar y certificar la seguridad de las infraestructuras y servicios, según su propósito y clasificación, de acuerdo con la legislación vigente.

4. Promover el desarrollo de soluciones integradas, protegidas y propias para la seguridad tecnológica.

5. Realizar ejercicios de Ciberseguridad para la comprobación de las capacidades reactivas, tanto organizativas como tecnológicas, ante posibles incidentes.

6. Implementar, como parte de la cooperación nacional, el intercambio con entidades especializadas en materia de Ciberseguridad.

7. Realizar campañas comunicacionales para fomentar la cultura de Ciberseguridad y elevar la percepción de riesgo.

ETAPA 2: DETECCIÓN, EVALUACIÓN Y NOTIFICACIÓN

En esta etapa se realizan las acciones siguientes:

1. Realizar una evaluación preliminar del daño y de las causas y condiciones que ocasionaron o propiciaron el incidente, realizar la clasificación del incidente según peligrosidad, de acuerdo con lo establecido en la presente Resolución.

2. Preservar las evidencias digitales del lugar del hecho y las informaciones sobre los eventos de seguridad detectados por los sistemas de supervisión existentes. Esto puede incluir el aislamiento del objeto afectado de la infraestructura y la paralización parcial o completa de servicios.

3. Notificación a los niveles correspondientes de acuerdo con el Artículo 22.

4. Analizar y recolectar, para su revisión posterior, todos los eventos registrados por los sistemas de supervisión, los resultados de auditorías, diagnósticos integrales y ejercicios de Ciberseguridad efectuados. Buscar antecedentes del hecho.

5. Dar seguimiento al flujo informativo en las sucesivas etapas del modelo.

ETAPA 3: INVESTIGACIÓN

En esta etapa se ejecutan las acciones siguientes:

1. Comprobar el incidente a través de la caracterización del fenómeno, se identifican las causas y condiciones.

2. Realizar análisis retrospectivos para la reconstrucción de los hechos, así como la ejecución de diagnósticos reactivos para complementar las investigaciones.

3. Generar hipótesis sobre el hecho para su posterior comprobación y validación.

4. Determinar la responsabilidad administrativa, jurídica y penal, cuando corresponda, sobre el hecho investigado.

5. Documentar y legalizar los elementos probatorios que permitan establecer la identidad y objetivos, víctimas y modo de operar.

6. Informar a los niveles superiores de las personas jurídicas involucradas en el incidente sobre los daños y su repercusión política, económica y social, así como el impacto tecnológico y sus consecuencias.

ETAPA 4: MITIGACIÓN Y RECUPERACIÓN

Esta etapa comprende las siguientes acciones:

1. Diseñar e implementar soluciones tecnológicas para su erradicación.

2. Resolver las problemáticas detectadas en el estudio de causas y condiciones que permitieron que el ataque fuera efectivo.

3. Evaluar la pertinencia de restablecer gradualmente los entornos afectados y restablecerlos en tanto no entorpezcan el curso de la investigación.

4. Notificar por el órgano encargado de la gestión de la Ciberseguridad del Ministerio de Comunicaciones a las instituciones externas al país implicadas en el incidente, y se solicita su posición oficial, cuando corresponda.

CONCLUSIONES

Habiendo dedicado las últimas 3 semanas a formar al lector en el tema y presentando sin juicio de valor los tópicos legales del sistema de regulación judicial del Internet en Cuba, cerraremos la próxima sema con una serie de reflexiones sobre este tema y su aplicación específica en Venezuela, tal como está establecido en el título de esta serie de trabajos.